網(wǎng)絡(luò)釣魚、網(wǎng)上欺詐、垃圾郵件、拒絕服務(wù)攻擊、病毒、蠕蟲、惡意代碼、信用卡詐騙等等事件層出不窮,相信大家在日常生活中都或多或少聽說或親身經(jīng)歷過這樣的網(wǎng)絡(luò)犯罪事件。

信息化時(shí)代面臨越來越多網(wǎng)絡(luò)犯罪,我們對司法取證的要求也變得越來越高,相應(yīng)而言,我們的技術(shù)研究人員也在追求更高水平的司法取證技術(shù)。

下面就讓我們來回顧看雪2019安全開發(fā)者峰會上《基于云數(shù)據(jù)的司法取證技術(shù)》的精彩內(nèi)容。

編輯按

:聽了這個(gè)演講,我們可以知道:1、云中存儲了大量的敏感數(shù)據(jù)。不僅是通訊錄和照片,你在什么時(shí)間去過哪它都知道。2、你以為你已經(jīng)刪除了云里的私人數(shù)據(jù),其實(shí)它們還殘留在云里。3、攻擊者可以通過破解你的電腦密碼(再復(fù)雜的密碼也只要幾天就可以暴力破解)來獲得訪問你云中數(shù)據(jù)的權(quán)限。所以,對待云,我們還是應(yīng)當(dāng)謹(jǐn)慎一些!

嘉賓介紹

程勛德,萬興首席安全架構(gòu)師。《加密與解密(第4版)》聯(lián)合作者,從事PC Android逆向工作8年。

程勛德講師為大家講解了iOS iCloud Google Cloud備份和同步機(jī)制、Token緩存機(jī)制、并講解了數(shù)據(jù)獲取技術(shù)難點(diǎn),并提供了相應(yīng)的解決方案。

最后實(shí)例講解如果在未獲得用戶授權(quán)的情況下,獲取iPhone存儲在iCloud云備份中的數(shù)據(jù),讓大家了解到目前最新的智能手機(jī)取證技術(shù)。整個(gè)演講過程風(fēng)趣幽默,多次引發(fā)觀眾的熱烈掌聲,廣受好評。

演講具體內(nèi)容

以下為速記全文:

大家好!我來自萬興科技,安全圈內(nèi)萬興科技并不出名,因?yàn)槲覀儽容^低調(diào),我們主要是一家消費(fèi)類軟件研發(fā)、銷售及提供相應(yīng)技術(shù)支持的公司,而且主要營收在海外。

但是我們公司自從去年上市之后就定下了要回歸國內(nèi)的戰(zhàn)略,以前我們很低調(diào),現(xiàn)在開始不低調(diào)了,低調(diào)太吃虧!

可能更多參與類似看雪這種技術(shù)交流中去,與安全專家直接面對面交流,了解當(dāng)前和未來的一個(gè)安全方向,同時(shí)也提高一下公司知名度。

我今天的議題主要是講云取證,比如怎樣從iCloud云端把iPhone手機(jī)里的數(shù)據(jù)取出來,或者通過Google Cloud獲取到Android手機(jī)以及Chrome Youtube等等的數(shù)據(jù)。

一

取證現(xiàn)狀

以前一般取證有三種方式。

第一種是直接用很底層硬件廠商提供的JTag調(diào)試接口進(jìn)行數(shù)據(jù)讀寫,但是這種方式比較貴,一臺德國的設(shè)備要十幾萬。另外也不是所有設(shè)備都有這接口,而且這幾年就算能夠讀取到數(shù)據(jù),還是有個(gè)問題,現(xiàn)在iPhone和Android都開啟了全盤加密,導(dǎo)致讀取到的數(shù)據(jù)價(jià)值也不大。

第二種是物理讀取,例如ipbox2盒子就能提取蘋果手機(jī)的數(shù)據(jù),通過物理方式把數(shù)據(jù)讀取出來,但是這個(gè)讀取出來也是全盤加密的,沒什么用。

第三種是普通讀寫,普通讀寫得有解鎖密碼才行,并且現(xiàn)在蘋果手機(jī)、安卓手機(jī)普通讀寫,由于權(quán)限問題,有很多數(shù)據(jù)也讀取不到。

二

云取證優(yōu)缺點(diǎn)

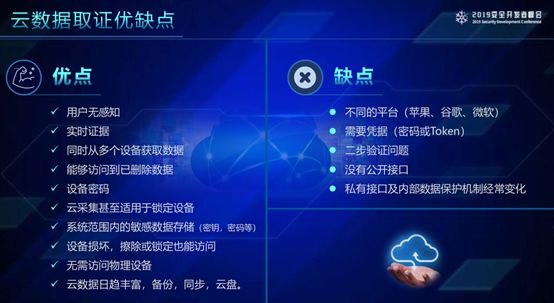

今天講講云取證,除了這三種方法之外的新數(shù)據(jù)取證方法。我不是說前面的三種方式不行,其實(shí)云數(shù)據(jù)取證也有不少問題,只能在實(shí)際應(yīng)用場景中,按照不同的需求,采用不同的方式,云取證可以作為一個(gè)有力補(bǔ)充。現(xiàn)如今icloud,Google Cloud等等云端上的數(shù)據(jù)越來越多,已經(jīng)成為取證不可忽視的一塊。

左側(cè)列出來的是優(yōu)點(diǎn),云數(shù)據(jù)類型非常多,我不一一的講了。但也有缺點(diǎn),缺點(diǎn)就是現(xiàn)在云取證都開始開啟二步驗(yàn)證,獲取數(shù)據(jù)越來越困難,而且云取證接口是各個(gè)廠商自己定制的私有接口,導(dǎo)致協(xié)議都是不一樣的。

三

移動云的生態(tài)系統(tǒng)

目前主流的手機(jī)要么是安卓、要么是蘋果,這兩家最大。我們?nèi)f興主要是做海外市場的,所以我們主要的關(guān)注點(diǎn)是icloud和Google Cloud,國內(nèi)可能有小米的、華為的、三星的,但我們目前就做了這兩個(gè)云。我介紹一下它們之間的區(qū)別,可能有些人不是很熟悉。

iCloud開啟同步、備份之后,你所有的數(shù)據(jù)都會上傳到云端,包括聯(lián)系人、收藏夾等等,你想到的數(shù)據(jù)它基本都傳上去了。PC時(shí)代取證很容易,把硬盤拆下來,直接物理讀取就能訪問到數(shù)據(jù)。但是PC時(shí)代數(shù)據(jù)少,現(xiàn)在云數(shù)據(jù)取證,數(shù)據(jù)多了很多。iCloud就分為兩大塊,backup和Sync。

backup開啟之后會將整個(gè)iOS設(shè)備的磁盤鏡像到云端,這個(gè)鏡像通過是看不到的,只能大概看到是什么日期做了備份,沒有web或者app能夠看到備份的詳細(xì)數(shù)據(jù)類型,其實(shí)它把你整個(gè)硬盤都備份到云端去了。

還有Sync同步,這個(gè)大家基本都有所了解,就是登陸到上就能看到的數(shù)據(jù),比如聯(lián)系人,照片之類的。不過還有很多數(shù)據(jù)看不到,比如聊天記錄,一類的。

總之,如果你用iPhone,在手機(jī)激活之后,并登陸iCloud帳號之后,里面默認(rèn)已經(jīng)包含了非常多的數(shù)據(jù)類型,會即時(shí)同步到iCloud的云端。

還有Google Cloud,由于國內(nèi)大部分廠商都給它做了定制,導(dǎo)致Google Cloud在國內(nèi)用處不是很大,但是在國外,Google Cloud是比較主流的移動數(shù)據(jù)同步云。

谷歌云的備份Backup數(shù)據(jù)種類較少,作用不大,但是同步的數(shù)據(jù)種類非常之多,只要你用谷歌系的APP,安卓手機(jī)也算、Chrome,youtube也算,歷史位置信息等等,信息收集非常之詳盡。

就拿歷史位置信息來舉例,收集的信息甚至包括了現(xiàn)在是在地鐵中,還是在私家車,或者自行車上非常詳細(xì),這些數(shù)據(jù)被無關(guān)人員獲取到的的話那基本相當(dāng)于在網(wǎng)絡(luò)中裸奔了。Google Cloud收集的數(shù)據(jù),起碼有五六十種以上的數(shù)據(jù)。分成好幾類。

四

二步驗(yàn)證問題

獲取云數(shù)據(jù)不得不提的一個(gè)問題是二步驗(yàn)證,iCloud和Google Cloud目前在登陸的時(shí)候都會彈出這個(gè),避免不受信任的第三方登陸,不過如果我們?nèi)∽C時(shí)必須要想辦法繞過這個(gè)步驟。

目前我們的解決方案是從曾經(jīng)登陸過的PC/Mac或者瀏覽器中提取歷史記錄,歷史記錄中保存了無需二步驗(yàn)證的Token,用這個(gè)保存的Token再去向云端發(fā)送請求,就不會有二步驗(yàn)證了。

大概取證的思路是怎樣?首先iCloud和Google Cloud經(jīng)過多年發(fā)展,有一套非常健全的安全機(jī)制和授權(quán)機(jī)制,如果直接硬懟iCloud或者Google Cloud是一件非常困難的事情,目前硬懟iCloud或者Google Cloud除了使用漏洞基本沒有太好的辦法,但是漏洞是可遇而不可求的,所以我們的思路看看能不能曲線救國。

人是社會化的動物,個(gè)人擁有的設(shè)備也不一定只有iPhone或者Android手機(jī),常見的還有PC/Mac設(shè)備。如果我們能夠從其他設(shè)備入手,會不會讓事情變得簡單?起碼找到一種能夠提取數(shù)據(jù)的方案。

五

如何解決授權(quán)問題

剛才說到云數(shù)據(jù)云取證,有一個(gè)無法繞過的問題是如何解決授權(quán)問題?如果按照正常的步驟,需要獲取iCloud中的數(shù)據(jù),除了有賬戶和密碼之外,還需要有一臺可信的設(shè)備,或者手機(jī)號,用戶接手二步驗(yàn)證碼,這個(gè)條件是比較苛刻的,在實(shí)際取證環(huán)境,受限于現(xiàn)場條件,要達(dá)到這個(gè)條件是很困難的。那么如何在無授權(quán)的情況下獲取手機(jī)數(shù)據(jù),只有解決了授權(quán)獲取問題,才對取證有價(jià)值。

第一個(gè)方案是通過社會工程學(xué)獲取到這些信息,不過今天我們主要是圍繞技術(shù)交流,這個(gè)就不展開了。

第二個(gè)方案是從用戶電腦PC/MAC上提取,如果曾經(jīng)在PC/MAC有過登錄的歷史記錄,通過提取歷史記錄中的token就可以繞過二步驗(yàn)證,并且獲取到iCloud中的數(shù)據(jù)。

如果從這個(gè)方案入手,那就涉及到如何獲取用戶電腦密碼和提取token的步驟,PC/MAC的電腦密碼獲取還是比較簡單的,起碼是一個(gè)可行的方案,提取token也有辦法,通過逆向iTunes就可以得到如何提取token的辦法。所以基本取證思路就有了。這里的核心環(huán)節(jié)就是獲取PC/MAC的密碼,這個(gè)步驟在PC時(shí)代取證是慣常做法,是行得通的。

簡單說,Windows上通過提取SAM( Account Manager,簡稱SAM)是windows的口令文件進(jìn)行哈希枚舉暴力破解就可以,Mac上可以提取login 進(jìn)行暴力破解就可以了。

通過hashcat進(jìn)行暴力破解,再輔以彩虹表,10位數(shù)的數(shù)字,大小寫字母,特殊字符組合的密碼也可以在幾分鐘到幾十分鐘內(nèi)就得到結(jié)果,如果位數(shù)更多,利用hashcat分布式密碼破解,也可以在幾天內(nèi)得到結(jié)果。

六

基于iCloud、Google Cloud的典型應(yīng)用

目前基于iCloud和Google Cloud的應(yīng)用越來越多,大概分成3類就是 司法取證,數(shù)據(jù)恢復(fù),以及家長控制。

怎么做?先打一個(gè)廣告,我們公司drfone產(chǎn)品是做數(shù)據(jù)恢復(fù)的,賣得很好,但是不能說賣多少錢。很多廠商都在抄我們的。通過提取iCloud中的歷史備份數(shù)據(jù)用于數(shù)據(jù)恢復(fù),當(dāng)然我們的dr.fone不止這一種數(shù)據(jù)恢復(fù)手段,同時(shí)我們在iCloud的基礎(chǔ)上做了更多工作,給與用戶更人性化的數(shù)據(jù)展示接口,一目了然管理iCloud云端中的數(shù)據(jù)。

還有司法取證,我們公司不是做專業(yè)取證的,但是有人整天琢磨怎么把用戶的數(shù)據(jù)提取出來。

云端數(shù)據(jù)的司法取證,相較于其他的手段,還能拿到用戶無法抵賴的時(shí)間相關(guān)數(shù)據(jù),另外還能獲取到曾經(jīng)已經(jīng)刪除過的數(shù)據(jù),比如今天7月20號,7月1號iPhone手機(jī)有一次同步記錄,那么即使把7月20號的數(shù)據(jù)刪除了,7月1號的也還在,例如微信聊天記錄,以為刪除了聊天記錄,實(shí)際上,這個(gè)數(shù)據(jù)已經(jīng)通過云端方式同步到Apple的云服務(wù)器去了,司法取證可以通過云數(shù)據(jù)來進(jìn)行恢復(fù)。

另外還有家長監(jiān)控,這個(gè)應(yīng)用場景很適合我們現(xiàn)在說的云數(shù)據(jù),一般家長監(jiān)控是能夠獲取到目標(biāo)手機(jī)的授權(quán)的,通過授權(quán)能夠即時(shí)的觀察到孩子的動向。從而能夠更好的保護(hù)好孩子,免得走丟或者是,瀏覽一些色情暴力網(wǎng)站,家長也可以及時(shí)得到反饋并糾正。

七

實(shí)例講解無密碼獲取icloud數(shù)據(jù)

通過以上的講解,基本搞清楚了iCloud和Google Cloud是怎么回事,那么接下來我們來實(shí)例講解一下,在實(shí)際場景中如果獲取云端數(shù)據(jù),拿到一臺iPhone,上面有密碼,怎樣把iPhone的數(shù)據(jù)搞出來?硬懟的話懟不過去,所以我們得想辦法,把戰(zhàn)場拉到我們自己特別熟悉的一種方式。

手機(jī)上的數(shù)據(jù)不好提取,但是如果這時(shí)候用戶有一臺PC/MAC,那就好辦,PC/MAC的數(shù)據(jù)好提取,只要把PC/MAC硬盤拆了,進(jìn)行物理提取就可以。提取PC/MAC中存放密碼的文件hash的文件進(jìn)行暴力枚舉,就算是20位的密碼,使用hashcat分布式的破解的話,幾天也可以搞定,我測試7位數(shù)的是1分鐘就跑出來了。

因?yàn)閮?nèi)部用哈希做比對,hashcat號稱1秒鐘能比對幾十億個(gè)密碼。

有了這個(gè)密碼之后,進(jìn)入系統(tǒng)中,Windows上用蘋果手機(jī),基本都有蘋果系的軟件iCloud面板,iTunes一類的,這些工具里面都會緩存Token,這個(gè)token在Windows上是存放在com.apple.AOSkit.plist文件中,是用當(dāng)前登錄的賬戶密碼進(jìn)行加密的。

我們前面已經(jīng)暴力破解了PC/MAC的密碼,所以只需要按照算法把com.apple.AOSKit.plst文件解密出來就可以了,解密出來的數(shù)據(jù)就是這樣,也就是我們所謂的token。

我們今天主要是講這個(gè)登陸密碼,通過登陸密碼能夠接到,基本所有蘋果系A(chǔ)PP登陸之后都會緩存這個(gè)。

舉例,你的icloud面板程序目錄下有AOSKit.plist的文件,在Windows上調(diào)用crypt這個(gè)函數(shù)就能夠解出來,解這個(gè)前提是有帳戶密碼,Windows或者mac都有工具直接繞過你的登陸密碼而登陸到系統(tǒng)里。

前面把密碼枚舉出來有了這個(gè),就可以往icloud服務(wù)器里發(fā),發(fā)了之后它就會返回一個(gè)具體的,比如下面有一個(gè)云數(shù)據(jù),還有一些map地圖應(yīng)用,有很多key針對不同的應(yīng)用程序,看你走不走運(yùn)。

如果運(yùn)氣好的話就能提出來更多,但即使運(yùn)氣再差,這個(gè)一般也都是有的,要么能提到同步Sync的token,要么能提到備份Backup的token。

提出來之后再往下,往下就可以通過icloud這個(gè)服務(wù)token以及帳戶信息獲取到這個(gè)用戶的數(shù)據(jù)了。用戶的數(shù)據(jù)有個(gè)組織形式,組織形式比較復(fù)雜,密鑰是用橢圓曲線加密的,iCloud因?yàn)閰f(xié)議比較復(fù)雜,另外不便于調(diào)試分析,所以掌握的公司比較少,我們?nèi)f興是掌握的其中之一。

看不清PPT不要緊,回頭我在看雪上再寫一篇文章。密鑰是用橢圓曲線,數(shù)據(jù)是aes加解密。

你的數(shù)據(jù)在蘋果的云端組織形式,比如一個(gè)文件對應(yīng)的是一堆,然后往蘋果的服務(wù)器去下載,有很多能夠組成一個(gè),里面有組織信息,把它拼出來就是一個(gè)完整的文件,這個(gè)相當(dāng)于硬盤二進(jìn)制數(shù)據(jù)一樣,比如數(shù)據(jù)到蘋果云端是磁盤鏡像是去的,不是上去什么照片,你可以從里面提取到非常多已經(jīng)刪除的數(shù)據(jù)。

因?yàn)榇蠹叶贾罃?shù)據(jù)刪除不是真刪了,能夠找到很多刪除的照片、圖片之類的,這是文件組織信息。

最終的文件就是一塊一塊的,右邊可以拼出來,我們對它進(jìn)行解析,解析之后能夠得到你的通訊錄和各種各樣的數(shù)據(jù),開啟同步的那三個(gè)都有,只要你開了備份,里面都有。

其實(shí)我準(zhǔn)備了一個(gè)demo,但是它得連網(wǎng),在這里運(yùn)行很容易掉鏈子,回頭補(bǔ)一篇文章。這是解出來的最終文件,看起來不是特別直觀,大家腦補(bǔ)文件已經(jīng)解到了!

一般講到最后,要提示一下用戶要怎么做。其實(shí)最重要的不是上面列的這幾點(diǎn),最重要的是不要去干壞事,另外不要到處樹敵,得罪人。

注意:點(diǎn)擊文末原文鏈接,即可查看本議題完整演講PPT。其他議題演講PPT,經(jīng)過講師同意后會陸續(xù)放出,請大家持續(xù)關(guān)注看雪論壇及看雪學(xué)院公眾號!

安全研究視角看macOS平臺EDR安全能力建設(shè)

公眾號ID:ikanxue

官方微博:看雪安全

商務(wù)合作:

*請認(rèn)真填寫需求信息,我們會在24小時(shí)內(nèi)與您取得聯(lián)系。